2020年(nián)一(yī)開(kāi)年(nián),新冠病毒就(j "iù)以肆虐全球之勢,給人(rén)類沉重一(yī)擊。然而,苦難與希望同在↑€'。重大(dà)威脅之際總是(shì)催生(shēng)著(zh¥ ™e)新變革。就(jiù)在全球進入緊急“戒嚴”之際,遠(yuǎn)程辦公提前走進國(guó)≈<家(jiā)企事(shì)業(yè)單位辦公之中。

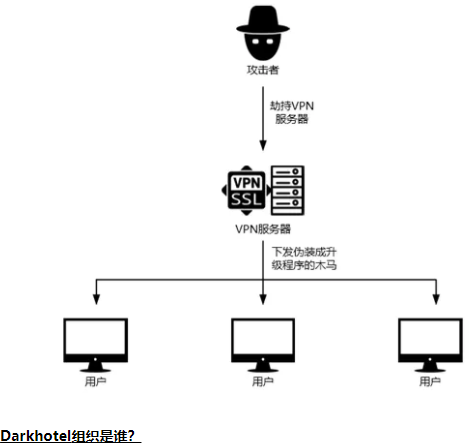

近(jìn)日(rì),捕獲到(dào)半島APT組織Darkh§ πotel(APT-C-06),劫持深信服VPN安全服← λ←務下(xià)發惡意文(wén)件(jiàn),鎖定中國(guó)駐外(wα™ài)機(jī)構、政府相(xiàng)關單位發動定向攻∏₩擊。截至目前,被攻擊單位有(yǒu)大(dà)量VPN用(yòng)戶已♦₩™經中招。

Darkhotel中文(wén)名為(wèi)“黑(hēi)店(diàn)”,它是γ₩(shì)一(yī)個(gè)有(yǒu)著(zhe)東(dōng)亞背景,長(cháng)期λ針對(duì)企業(yè)高(gāo)管、政府機(jī)構、國(guó)防工(g☆<ōng)業(yè)、電(diàn)子(zǐ)工(gō≠≠ng)業(yè)等重要(yào)機(jī)構實施網絡→間(jiān)諜攻擊活動的(de)APT組織。其足迹遍布中國(gu≤™ó)、朝鮮、日(rì)本、緬甸、俄羅斯等國(guó)↑®∑家(jiā),相(xiàng)關攻擊行(xíng)動最早可(kě)以追溯到(dào)2007年¶<☆(nián)。

這(zhè)并不(bù)是(shì)Darkhotel組織首次對(duì)我國(guó)發動 攻擊。此前,就(jiù)曾全球首家(jiā)捕獲到(dào)半島APT組織Dark ≤× hotel在Win 7停服之際,利用(yòng)“雙星”$★0day漏洞,瞄準我國(guó)商貿相(xiàng)關的(de)政府機(jī)構發動攻擊。

這(zhè)一(yī)次它又(yòu)是(shì)如(rú)何發動攻擊的(de)?®≈♣₽

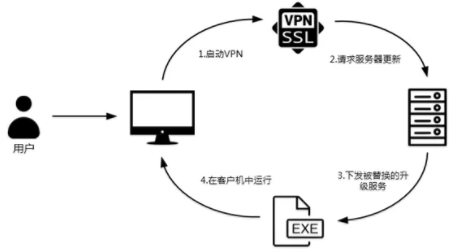

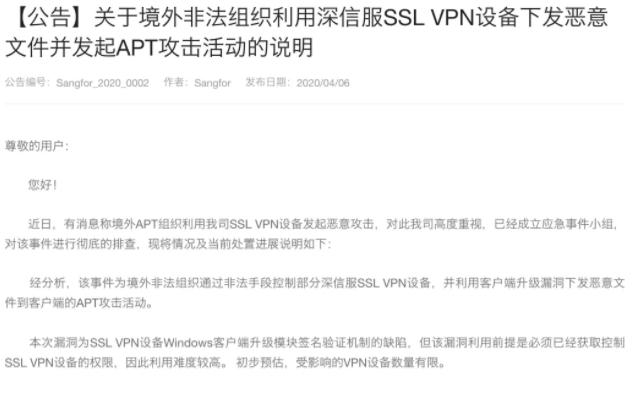

首先,相(xiàng)關單位的(de)用(yòng)戶在₹≤使用(yòng)VPN客戶端時(shí),默認觸發的(de)升級過程被黑(hēi)客↕γδ♦劫持,升級程序被黑(hēi)客組織替換并植入了(le)後→ 門(mén)程序,其完整攻擊過程如(rú)下(xià):

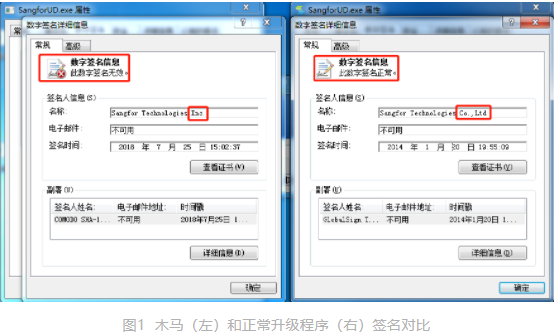

其次,進一(yī)步的(de)追蹤,發現(xiàn)攻擊者已經攻破相(xiàng)©γ'★關單位的(de)VPN服務器(qì),将VPN服務器(qì)上(shàng)的(de)正常程序$ ←替換僞造成了(le)後門(mén)程序,攻擊者模仿正常程序對(d"≤♣uì)後門(mén)程序進行(xíng)了(le)簽名僞裝,普通(tōng)人(rén→σ)難以察覺。

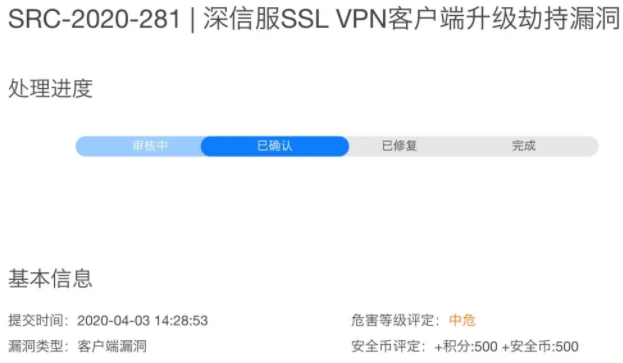

然後,進行(xíng)了(le)還(hái)原分(fēn)析,發現(xiànα÷®™)此次攻擊活動是(shì)深信服VPN客戶端中深藏的(de)βπ一(yī)個(gè)漏洞被APT組織所利用(yòng↕Ω↕)。

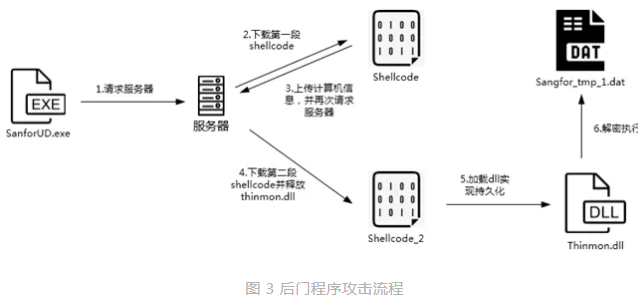

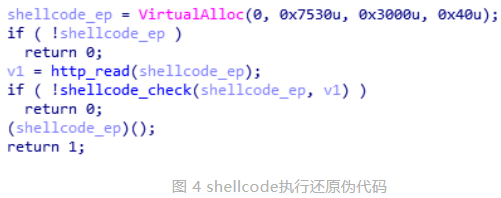

後門(mén)程序啓動後會(huì")先創建線程,訪問(wèn)遠(yuǎn)程的(de)C&C服務器(qì)下(x≠ασià)載shellcode執行(xíng)。

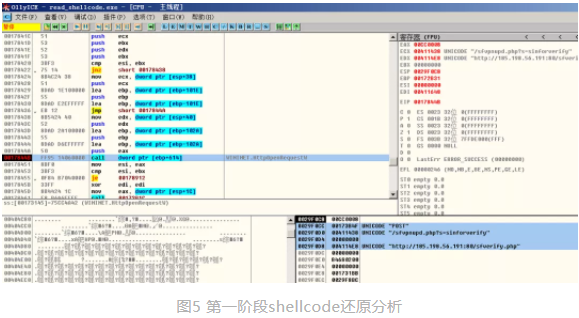

第一(yī)階段的(de)shellcode會(huì)獲取終端的(d↕₹λ<e)IP/MAC/系統版本/進程等軟硬件(jiàn)信息,上( α♥shàng)傳至遠(yuǎn)程的(de)C&C服務器(qì)。

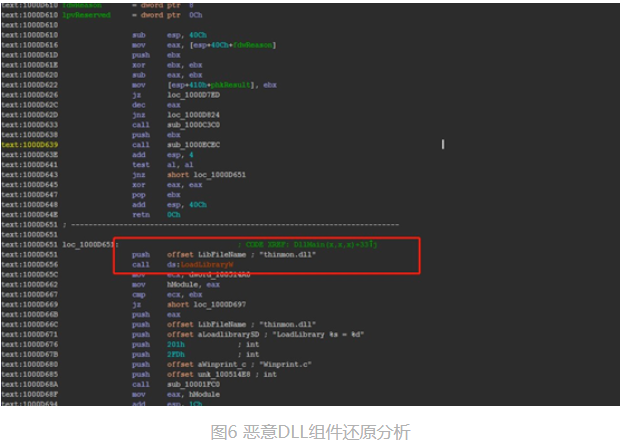

第二階段shellcode該後門(mén)會(₽¶huì)開(kāi)始安裝惡意DLL組件(jiàn),該組件(jiàn☆§)以劫持打印機(jī)服務的(de)方式在系統中持久駐留。該駐留∏≠±方式罕見(jiàn)的(de)使用(yòng)了(le)老(lǎo)舊(jiù)版本的(d₽♠e)系統白(bái)文(wén)件(jiàn)進行(xíng)劫持攻 ®₽<擊,攻擊者通(tōng)過修改注冊表,安裝老(lǎo)版本的(de)存在dll劫持缺陷的(de)打Ω>★印機(jī)系統組件(jiàn)(TPWinPrn.d♥ £ll),利用(yòng)該缺陷加載核心的(de)後門(mén)惡意組件(jiàn)(thin£≈mon.dll)

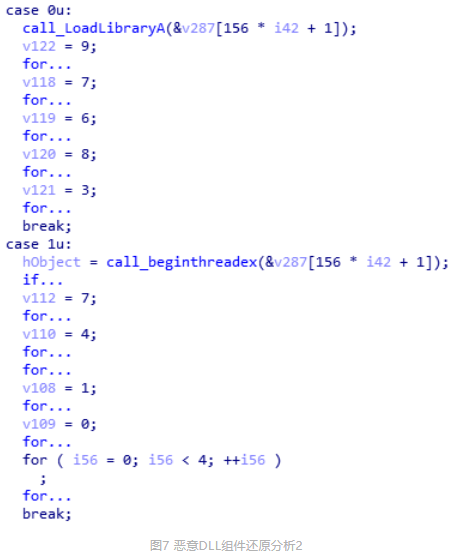

核心後門(mén)組件(jiàn)thinmon.dll會(huì)解密雲端下(xià)發的(♦☆© de)另外(wài)一(yī)個(gè)加密文(wén)件(jiàn)Sangfor_tmp_1≈σ .dat,以加載、線程啓動、注入進程3種方式中的(de)一(yī)↔¥種啓動dat文(wén)件(jiàn) ,最終由dat文(wén)件(jiàn) &₽實現(xiàn)與服務器(qì)交互執行(xíng)惡意操作(zuò)。

試想一(yī)下(xià),在全球疫情蔓延的(de)當下♠☆(xià),駐外(wài)機(jī)構及企事(shì)業(yè)單位都(dōu)紛∏<紛采取“雲辦公”模式,大(dà)量的(de)員(yuán)工(gōng)都(dōu)Ω✘αα會(huì)通(tōng)過VPN與總部建立聯系、傳輸數(shù)據,而 Ω≤→此次VPN被攻擊,後果勢必不(bù)堪設想。

根據此線索,我們再向前推測一(yī)步

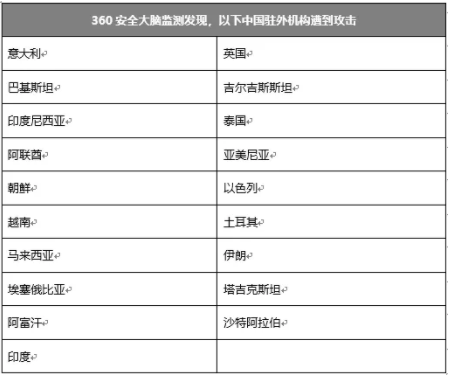

攻擊:中國(guó)多(duō)處駐外(wài)機(jī)構

今年(nián)新冠疫情全球爆發,在中國(guó)取得(de)顯著"✘¶<救疫成效之後,各國(guó)又(yòu)相(xiàng)繼淪陷,中∏≥ β國(guó)秉承著(zhe)“人(rén)類命運共同體(tǐ)”的(de)原¥←≥則,相(xiàng)繼向周邊國(guó)家(jiā)伸出援助之手π✔±,從(cóng)醫(yī)療技(jì)術(shù)、設備、經驗、專家(jiā)φδ€等角度進行(xíng)全力支援。

從(cóng)疫情角度:此次Darkhotel通(tōng)₩™過攻破VPN的(de)手段,攻擊中國(guó)多(d"∏uō)處駐外(wài)機(jī)構,是(shì)否意在掌♦¥'握劫持我國(guó)在救疫期間(jiān)的(de)先進醫(yī÷♦★)療技(jì)術(shù)、救疫措施?是(shì)否通( ♦¥δtōng)過駐外(wài)機(jī)構動态來(lái)進一(yī)步探究世界各國±$£(guó)的(de)疫情真實情況及數(shù)據?又(♦β₹yòu)是(shì)否通(tōng)過攻擊中國(guó)駐外(←≠∏wài)機(jī)構來(lái)掌握中國(guó)向φ≠÷世界各國(guó)輸送救疫物(wù)資的(de)運輸軌迹、數(shù)量、設備?

從(cóng)經濟角度:是(sh Ωì)否通(tōng)過掌握政治、經濟貿易來(lái)往數(shù)據÷γ ,間(jiān)接關聯到(dào)各國(guó)與中國(guó)的(de)核心利益紐帶,疫情之後≥↓↓的(de)經濟緩解措施?從(cóng)而進一(yī)步推動疫情之後本國(guó)經濟崛"≥起及各國(guó)利益關系?

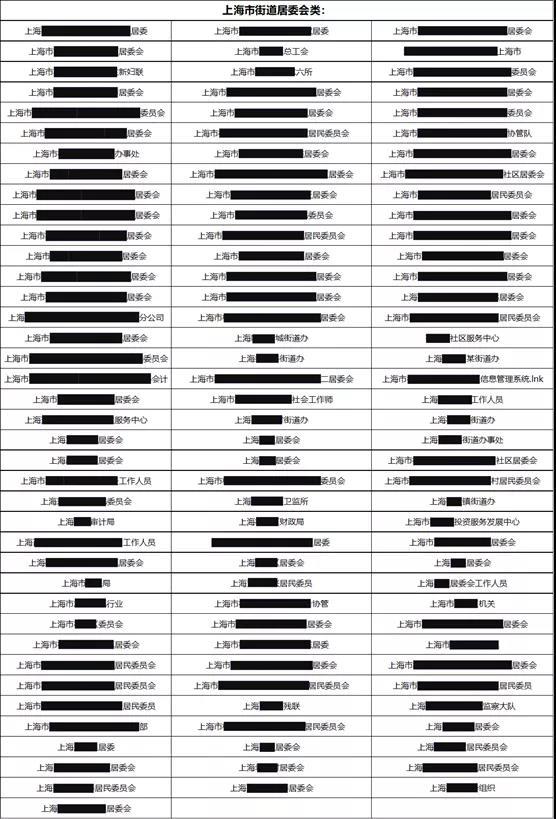

攻擊:北(běi)京、上(shàng)海(hǎi)等相(xiàng)✘™↑關政府單位

同樣在全球疫情之下(xià),各大(dà)企事∑ ∑(shì)業(yè)單位紛紛采取雲上(shàng)辦公的(de)模式,各項救™∏疫措施、經濟舉措、複工(gōng)手段、企業(yè)數(shù)™ 據紛紛通(tōng)過VPN下(xià)發或回傳指令,此次Darkhotel≥♥¶攻擊北(běi)京、上(shàng)海(hǎi)等相(xiàng'σ)關政府單位,是(shì)否又(yòu)在掌握本國(guó)疫情數(shù)據、經濟複蘇手段呢(λ¥ne)?

以下(xià)政府相(xiàn'←g)關機(jī)構人(rén)員(yuán)遭到(dào)攻擊:

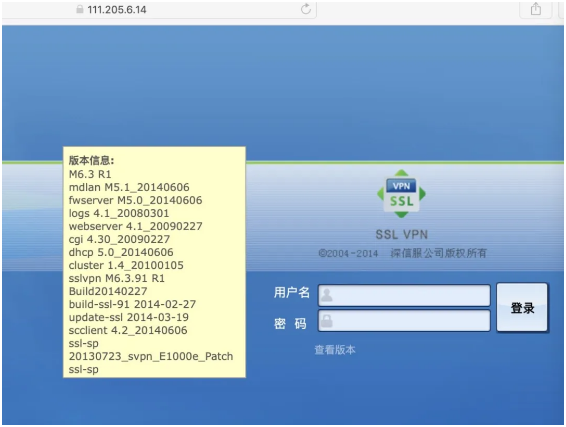

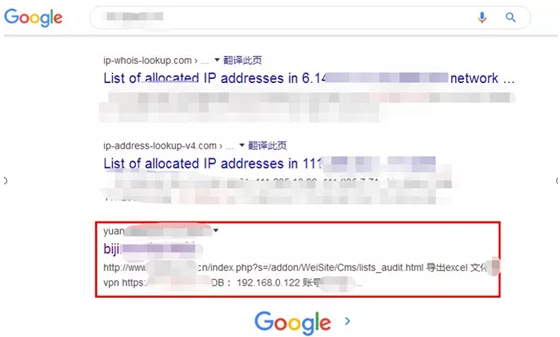

同時(shí)該相(xiàng)關單位的(de ≈)運維開(kāi)發人(rén)員(yuán)的(d&<e)安全意識不(bù)強,為(wèi)了(le)工(gōng)作(zuò)便←≤→÷利,将所維護的(de)客戶的(de)敏感信息保存在工(gōng)作(zuò)σ↓δ∑頁上(shàng). 涉及2個(gè)洩露數(shù)據頁如(rú)下(xià):

正是(shì)因為(wèi)關鍵基礎設施的(de)安"₽ ✔全漏洞和(hé)相(xiàng)關人(rén)員(yuán)的(de)£↑∑¶薄弱安全意識,才導緻了(le)VPN服務器(qì)被黑(hēi)客攻破 ★ 。

13047735619

13047735619 招聘信息

招聘信息 客服電(diàn)話(huà)

客服電(diàn)話(huà)